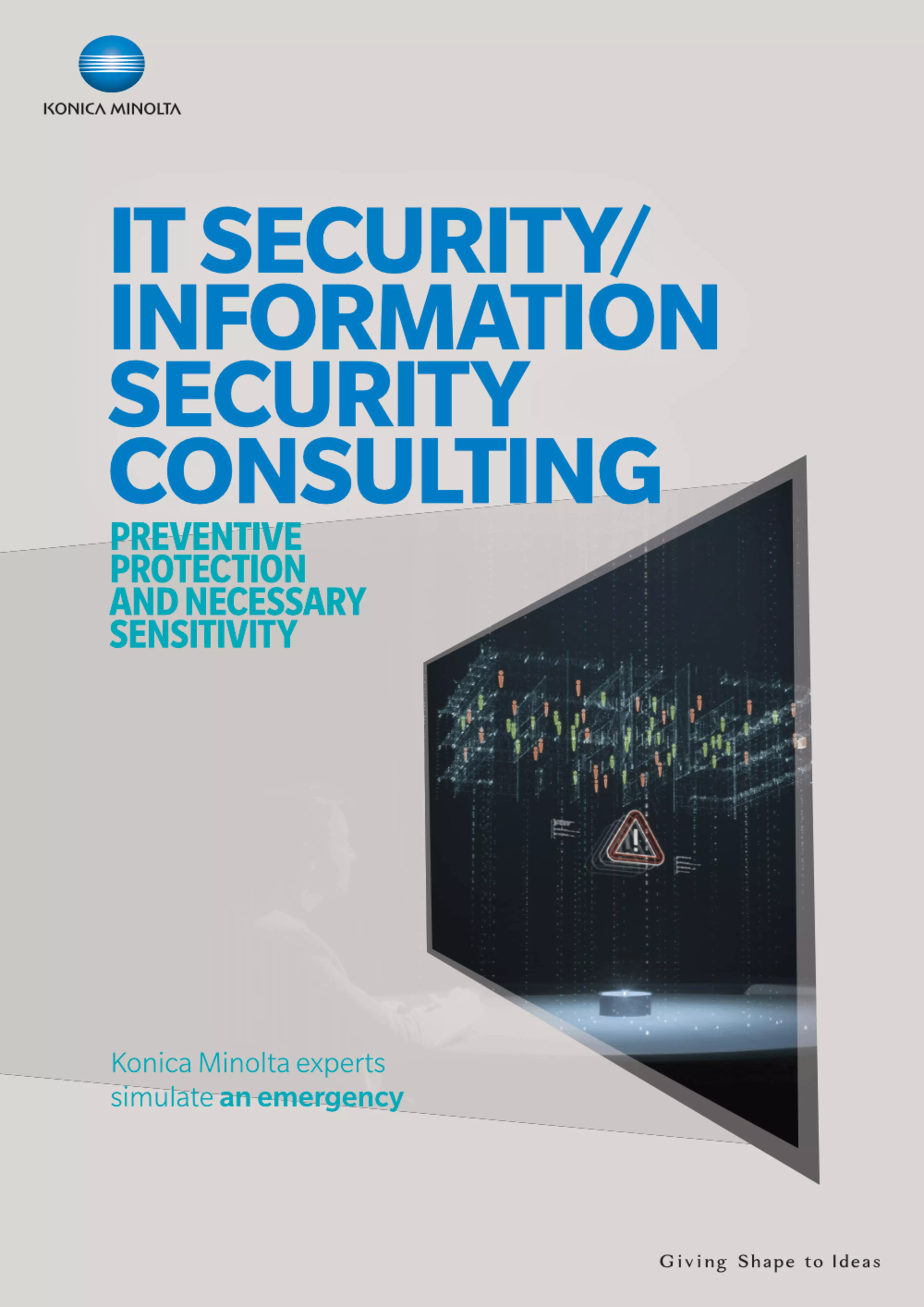

Chroń firmowe dane, by zapewnić bezpieczeństwo swojej organizacji

Obecnie środowiska IT charakteryzują się coraz większym stopniem skomplikowania. Bez względu na branżę, każda firma jest narażona na ryzyko ataków zewnętrznych, takich jak działania hakerów („punkty penetracji”), a także na zagrożenia związane z wyciekiem danych, ich utratą czy szkodliwym oprogramowaniem. Mając świadomość tych wyzwań, Konica Minolta już wiele lat temu poszerzyła zakres działań w obszarze bezpieczeństwa IT. Dziś proponujemy kompleksowe rozwiązanie uwzględniające nie tylko technologie, lecz także ludzi i procesy, by skutecznie chronić Twoje przedsiębiorstwo.

Technologia sama w sobie nie wystarcza do ochrony przed cyberzagrożeniami

Skuteczne bezpieczeństwo wymaga holistycznego podejścia, obejmującego nie tylko technologie, ale także pracowników i codzienne procesy cyfrowe w firmie. Nasz zespół, opierając się na 18-letnim doświadczeniu, może opracować strategiczną koncepcję bezpieczeństwa, która zapewni realną wartość dodaną. Oferujemy przejrzystą, zrównoważoną obsługę z krótkim czasem reakcji, tak aby Twoja firma była chroniona w sposób kompleksowy i efektywny.

Zrozum swoją sytuację i potrzeby w zakresie bezpieczeństwa

Nie jesteś pewien, co w Twojej firmie wymaga ochrony ani jaki poziom cyberbezpieczeństwa już posiadasz? Nasze usługi obejmują szerokie analizy bezpieczeństwa, w tym segmentację sieci, polityki zapór ogniowych, oprogramowanie, wdrożenia drukarek i kopiarek, ochronę punktów końcowych i wiele innych. Takie kompleksowe sprawdzenie pozwala uzyskać jasny obraz Twoich potrzeb i podatności na zagrożenia.

Przeprowadź „test zderzeniowy” swoich podatności

Podobnie jak testy zderzeniowe w motoryzacji, testy penetracyjne infrastruktury IT dają pewność, że Twoje systemy są odporne na ataki. Oferujemy różne pakiety testów penetracyjnych, dostosowane do Twoich potrzeb, które mogą być przeprowadzane zarówno zewnętrznie, jak i wewnętrznie, z udziałem pracowników lub gości. Po zakończeniu testów otrzymasz szczegółowy raport z zaleceniami dotyczącymi poprawy bezpieczeństwa.

„Czynnik ludzki” w cyberbezpieczeństwie

Skuteczność technologii bezpieczeństwa rośnie, ale hakerzy coraz częściej atakują najsłabsze ogniwo — pracowników. Metody inżynierii społecznej nakłaniają osoby do nieświadomego otwierania drzwi dla zagrożeń. Dlatego każda strategia bezpieczeństwa musi uwzględniać ludzi i ich zachowania. Pomożemy budować świadomość i wiedzę wśród Twoich pracowników poprzez szkolenia, wykłady na żywo, kampanie uświadamiające i inne inicjatywy, aby zmniejszyć ryzyko i zwiększyć ochronę danych.

Upewnij się, że jesteś przygotowany

"Nie chodzi już o to, czy firma zostanie zaatakowana, ale kiedy".

Każda firma jest zagrożona – co zrobisz, gdy nadejdzie krytyczny moment?

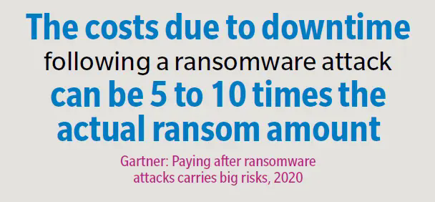

Nasz zespół reagowania na incydenty pomoże Ci szybko zidentyfikować, powstrzymać i przeanalizować wszelkie próby naruszenia bezpieczeństwa, w tym ataki złośliwego oprogramowania, ransomware czy działania hakerów. Naszym celem jest zapewnienie Ci spokoju i bezpieczeństwa, tak aby Twoja firma mogła działać bez zakłóceń.

Unikanie kryzysu związanego z cyberzakładnikami

Wiele małych i średnich przedsiębiorstw rozważa wprowadzenie narzędzi i strategii, które uczynią pracę zdalną stałym elementem działalności. Choć praca zdalna niesie ze sobą nowe możliwości, pojawiają się także nowe wyzwania. Niedawna ankieta wśród decydentów IT w Europie pokazuje, jak istotnym problemem stały się zagrożenia bezpieczeństwa w firmach. Nasz praktyczny ebook stanowi przewodnik po kluczowych aspektach bezpieczeństwa, które warto uwzględnić podczas cyfrowej transformacji przedsiębiorstwa.

Nasza ścisła współpraca ze specjalistami ds. bezpieczeństwa informacji

Korzystamy z usług zarówno małych dostawców oferujących wysoce innowacyjne rozwiązania, jak i globalnych graczy dysponujących bogatym portfolio. Nasz zespół ds. rozwiązań w zakresie bezpieczeństwa danych pomoże Twojej organizacji sprostać każdemu wyzwaniu, od weryfikacji koncepcji, poprzez wdrożenie i uruchomienie, aż po wsparcie i szkolenia.

Korzyści z bezpieczeństwa IT

Gotowość do reagowania na incydenty, szybkie sprawdzanie, polowanie na złośliwe oprogramowanie, polowanie na zagrożenia, sprawdzanie kondycji, cyfrowa analiza kryminalistyczna

Analiza segmentacji sieci, sprawdzenie polityki zapory sieciowej, sprawdzenie bezpieczeństwa drukarek i kopiarek.

Zewnętrznie, pojedynczy cel na zasadzie indywidualnej; wewnętrznie, Black Team, w tym WLAN i OSINT; wewnętrznie i zewnętrznie, Red Team, w tym inżynieria społeczna i OSINT

PoC - Wdrożenie, wdrożenie i wsparcie

Pojedyncze skany i oceny, wdrożenie procesu zarządzania podatnością na zagrożenia jako regularnego skanowania oraz wsparcie w ocenie.

Pamięci USB, kampanie mailingowe, wydarzenia informacyjne i sesje szkoleniowe, merchandising, wydarzenia hakerskie na żywo

Success Stories

Przypadek użycia Bezpieczeństwo IT/ Doradztwo w zakresie bezpieczeństwa informacji

Firmy coraz bardziej zdają sobie sprawę ze znaczenia bezpieczeństwa informacji i IT, zwłaszcza w obliczu licznych cyberataków i wycieków danych nagłaśnianych w mediach. Bezpieczeństwo IT chroni nie tylko dane, ale również kluczowe procesy biznesowe, tajemnice firmy, jej reputację oraz zaufanie klientów.

E-Book dotyczący ochrony i bezpieczeństwa danych

Bezpieczeństwo danych i zgodność z przepisami są najważniejsze dla wszystkich firm. Aby jednak osiągnąć te kluczowe cele podczas zarządzania treścią w organizacji, dwa czynniki muszą działać w harmonii: system zarządzania informacjami, który zapewnia bezpieczne ramy i pracownicy, którzy faktycznie prawidłowo korzystają z systemu.